0, Openresty简介

OpenResty® 是一个结合了 Nginx 与 Lua 的高性能 Web 平台,其内部集成了大量精良的 Lua 库、第三方模块以及大多数的依赖项。用于方便地搭建能够处理超高并发、扩展性极高的动态 Web 应用、Web 服务和动态网关。OpenResty® 通过汇聚各种设计精良的 Nginx 模块(主要由 OpenResty 团队自主开发),从而将 Nginx 有效地变成一个强大的通用 Web 应用平台。这样,Web 开发人员和系统工程师可以使用 Lua 脚本语言调动 Nginx 支持的各种 C 以及 Lua 模块,快速构造出足以胜任 10K 乃至 1000K 以上单机并发连接的高性能 Web 应用系统。OpenResty® 的目标是让你的Web服务直接跑在 Nginx 服务内部,充分利用 Nginx 的非阻塞 I/O 模型,不仅仅对 HTTP 客户端请求,甚至于对远程后端诸如 MySQL、PostgreSQL、Memcached 以及 Redis 等都进行一致的高性能响应。

1, Openresty安装(Centos 7.6)

1 | yum install gcc-c++ libtool gmake make -y |

2, 创建nginx用户

1 | groupadd nginx |

3, 下载编译openresty

1 | wget https://openresty.org/download/openresty-1.17.8.2.tar.gz |

4, 为openresty添加环境变量

1 | cat > /etc/profile.d/openresty.sh << EOF |

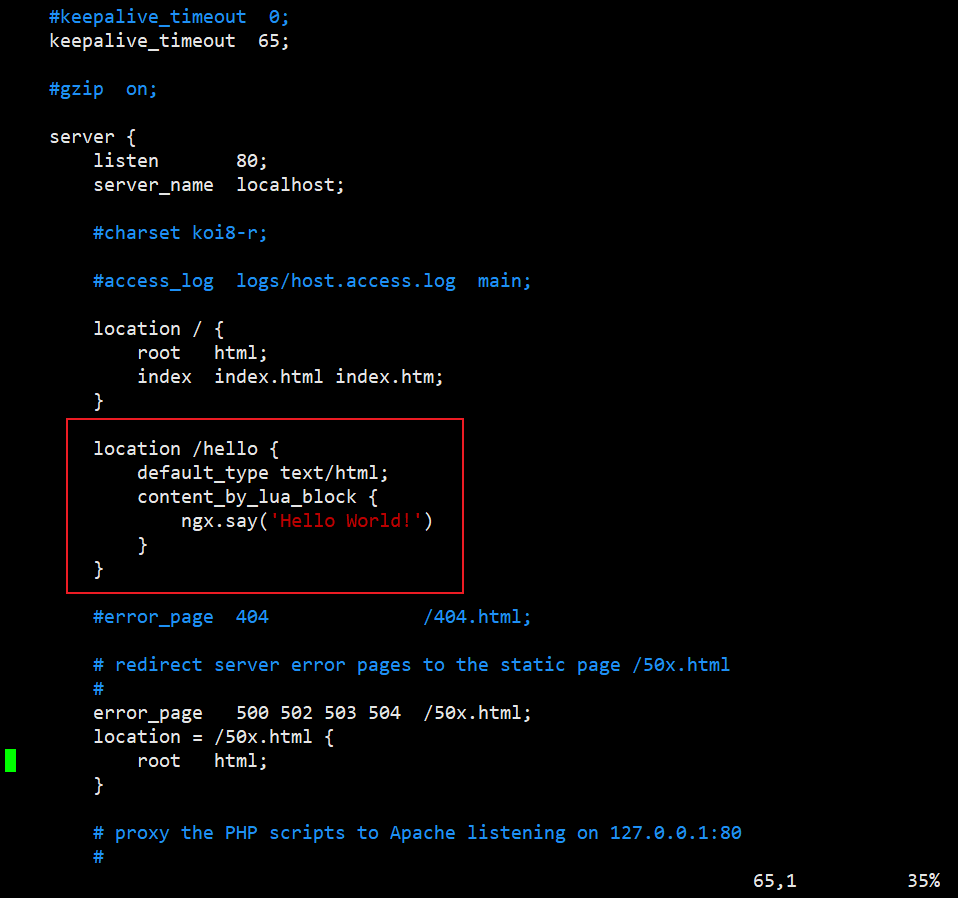

5, 添加location配置确认结合了Nginx与Lua的Openresty部署成功

1 | vim /usr/local/openresty/nginx/conf/nginx.conf |

启动nginx

1 | nginx |

6, 部署并配置WAF

WAF的功能

- 支持IP白名单和黑名单功能,直接将黑名单的IP访问拒绝。

- 支持URL白名单,将不需要过滤的URL进行定义。

- 支持User-Agent的过滤,匹配自定义规则中的条目,然后进行处理(返回403)。

- 支持CC攻击防护,单个URL指定时间的访问次数,超过设定值,直接返回403。

- 支持Cookie过滤,匹配自定义规则中的条目,然后进行处理(返回403)。

- 支持URL过滤,匹配自定义规则中的条目,如果用户请求的URL包含这些,返回403。

- 支持URL参数过滤,原理同上。

- 支持日志记录,将所有拒绝的操作,记录到日志中去。

- 日志记录为JSON格式,便于日志分析,例如使用ELKStack进行攻击日志收集、存储、搜索和展示。

下载waf模块1

2

3

4git clone https://github.com/unixhot/waf.git

cp -a ./waf/waf /usr/local/openresty/nginx/conf/

git clone https://github.com/openresty/lua-resty-core.git

mv lua-resty-core/ /usr/local/openresty/

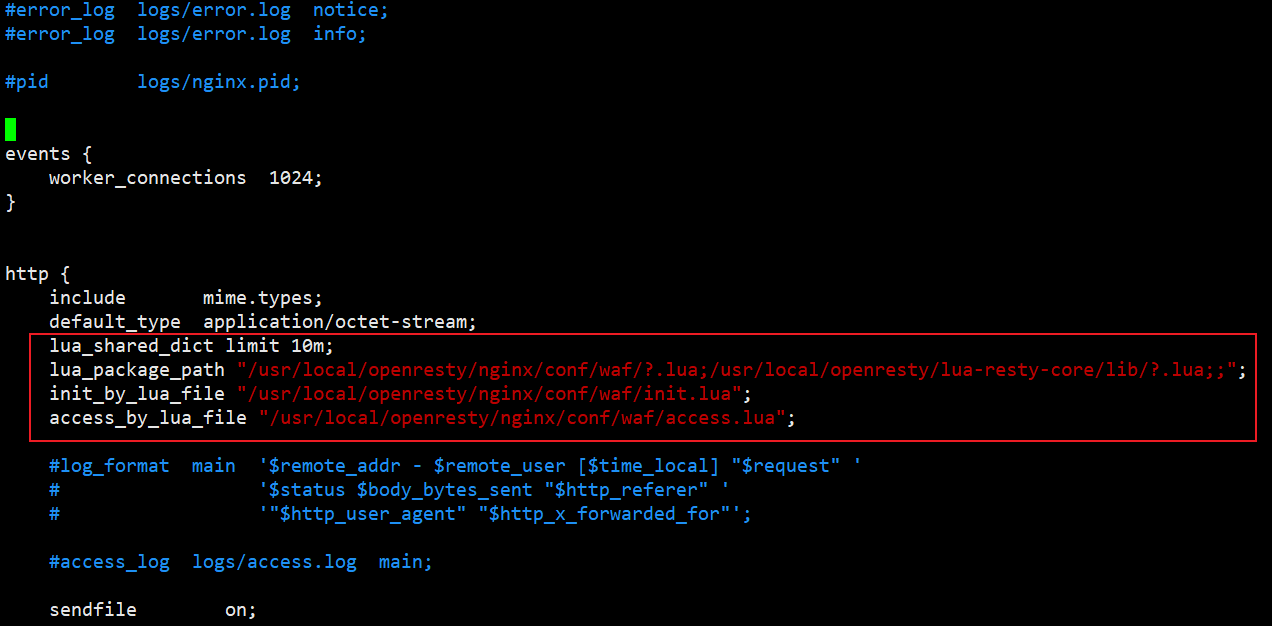

7, 引入WAF模块

1 | vim /usr/local/openresty/nginx/conf/nginx.conf |

8, WAF模块配置文件详解

1 | cat /usr/local/openresty/nginx/conf/waf/config.lua |

9, CC攻击过滤

需要在config.lua中开启config_cc_check = “on”参数,然后指定config_cc_rate = “10/60”速率和时间 CC攻击只需要在config.lua配置文件中指定上面的两个参数即可

如下指定在60秒内对于单个IP地址访问单个页面的次数最大10次,超过10次则自动拉入黑名单,60秒后自动解除

1 | vim /usr/local/openresty/nginx/conf/waf/config.lua |

手动快速刷新10次

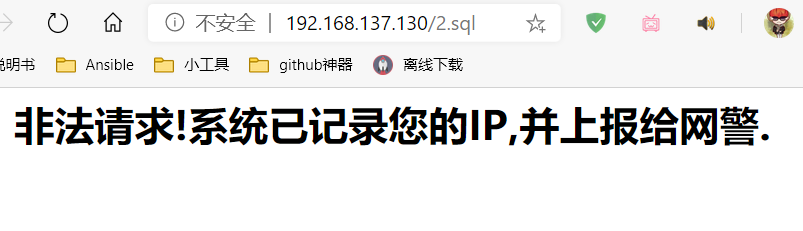

10, 异常URL策略配置

需要在config.lua中开启config_url_check = “on”参数 然后定义rule-config/url.rule文件,url.rule文件默认为如下,如果匹配到规则的将跳转到由config.lua中config_waf_output = “html”参数指定的页面

禁止URL访问 .htaccess|.bash_history 的文件

禁止URL访问包含带有phpmyadmin|jmx-console|admin-console|jmxinvokerservlet地址

禁止URL访问包含 java.lang 的地址

禁止URL访问包含 .svn/ 的地址

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16cat url.rule

\.(htaccess|bash_history)

\.(bak|inc|old|mdb|sql|backup|java|class|tgz|gz|tar|zip)$

(phpmyadmin|jmx-console|admin-console|jmxinvokerservlet)

java\.lang

\.svn\/

/(attachments|upimg|images|css|uploadfiles|html|uploads|templets|static|template|data|inc|forumdata|upload|includes|cache|avatar)/(\\w+).(php|jsp)

如你不想让别人访问根下的/login,那么就可以写入到配置中**

cat url.rule

\.(htaccess|bash_history)

\.(bak|inc|old|mdb|sql|backup|java|class|tgz|gz|tar|zip)$

(phpmyadmin|jmx-console|admin-console|jmxinvokerservlet)

java\.lang

\.svn\/

/(attachments|upimg|images|css|uploadfiles|html|uploads|templets|static|template|data|inc|forumdata|upload|includes|cache|avatar)/(\\w+).(php|jsp)

/login